Wireshark简介

Wireshark 是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。

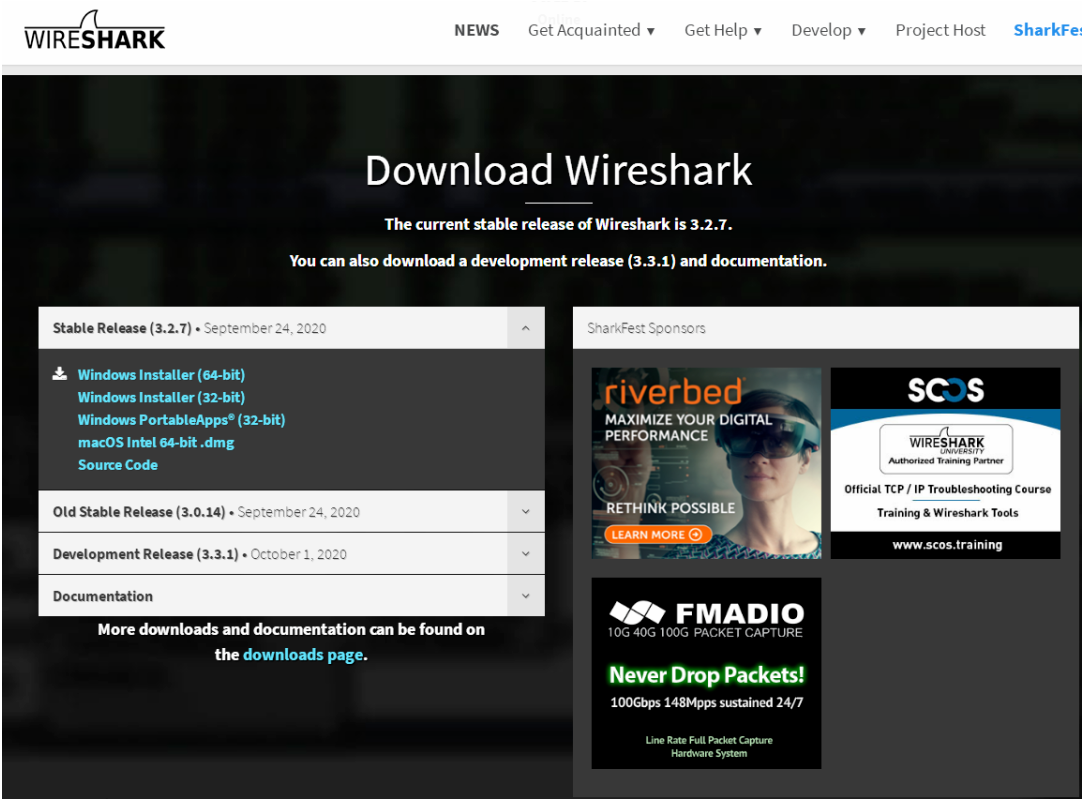

Wireshark下载、安装

下载链接:

“

https://www.wireshark.org/#download

”

官网下载速度较慢,在本公众号聊天界面回复关键字:Wireshark ,获取网盘链接,若链接失效可联系我获取。

安装与一般的PC机软件安装方式一样,按默认方式安装即可。

Wireshark的使用

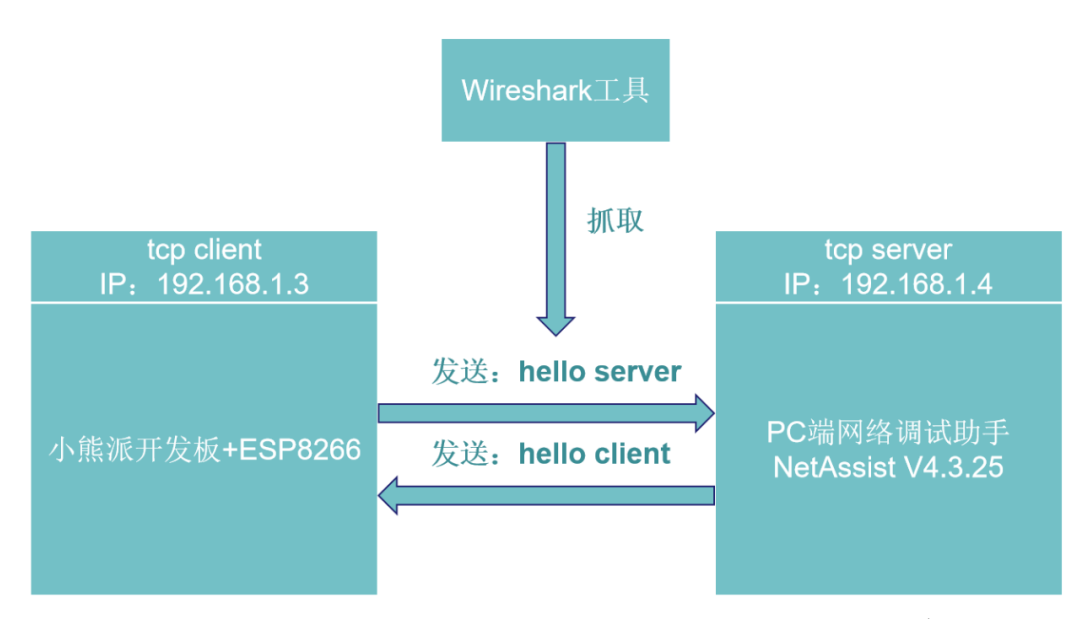

我们就借助往期文章:C语言、嵌入式应用:TCP通信实例分析的TCP通信的demo来做演示。

实验框图如:

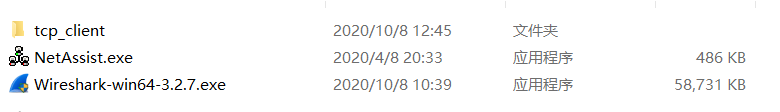

在本公众号聊天界面回复关键字:Wireshark,获取本次试验代码及工具:

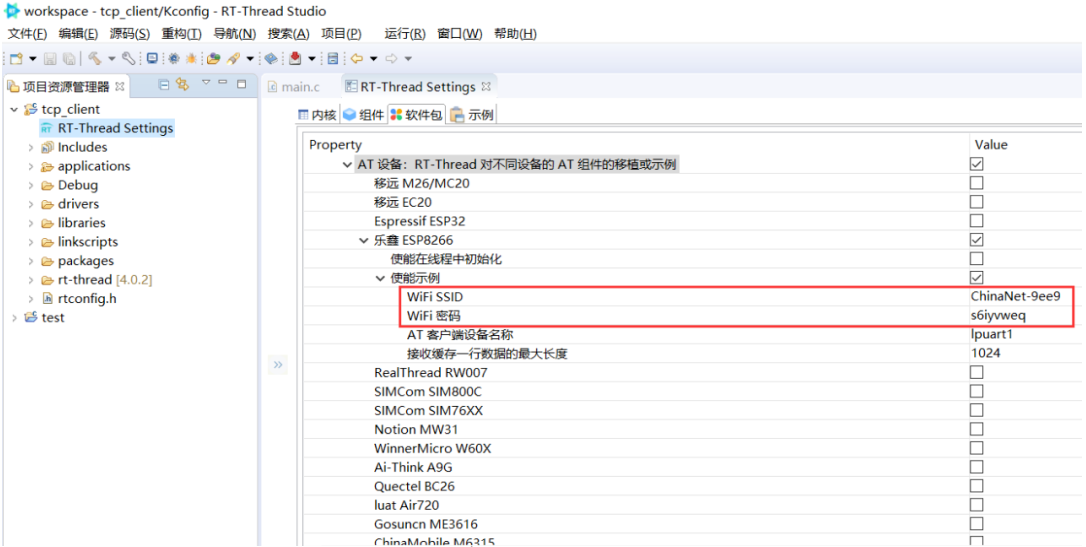

其中tcp_client为RT-Thread Studio工程,使用RT-Thread Studio工具导入之后,修改WiFi信息与你电脑连接的WiFi一致:

编译下载到小熊派开发板即可。

启动Wireshark抓包工具,选择无线网卡:

输入过滤信息ip.src == xxx.xxx.xxx.xxx or ip.dst == xxx.xxx.xxx.xxx,比如我这边是ip.src == 192.168.1.3 or ip.dst == 192.168.1.3:

这样就可以只保留这个IP收发数据,如果不设置过滤信息则显示出来的分组太多了,不便于我们进行分析。

启动小熊派开发板串口终端及网络调试助手,然后互相发送数据:

此时Wireshark抓包工具抓取到了11条数据包:

通信双方只是互发一条字符串数据而已,怎么会产生11个数据包呢?

这是TCP通信所必须的,除了具体的数据包之外还包括了建立连接、断开连接过程需要的一些数据。

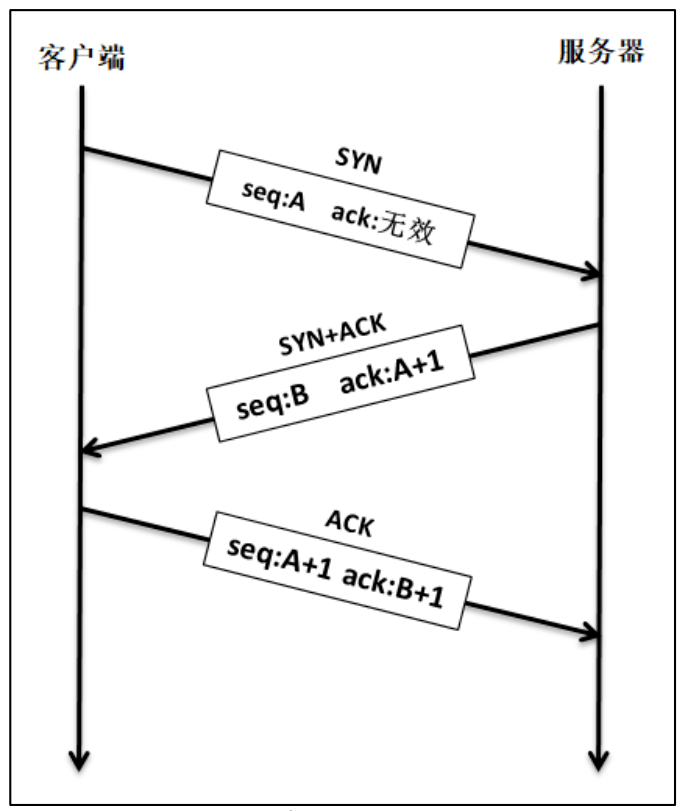

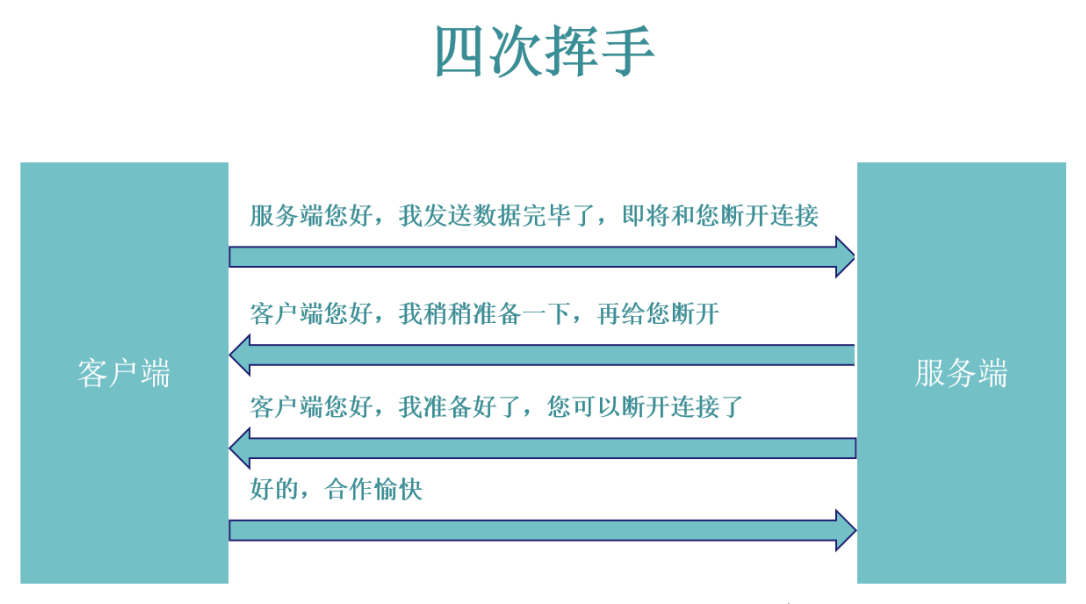

我们都知道TCP是一个可靠的、面向连接的传输层协议它建立连接有三次握手的过程、断开连接有四次挥手的过程:

(图片来源:野火《LWIP应用开发实战指南》)

通俗的理解:

具体的握手、挥手过程本篇笔记不再展开,可阅读:【面试必考】TCP协议“三次握手”与“四次挥手”及【socket笔记】TCP、UDP通信总结

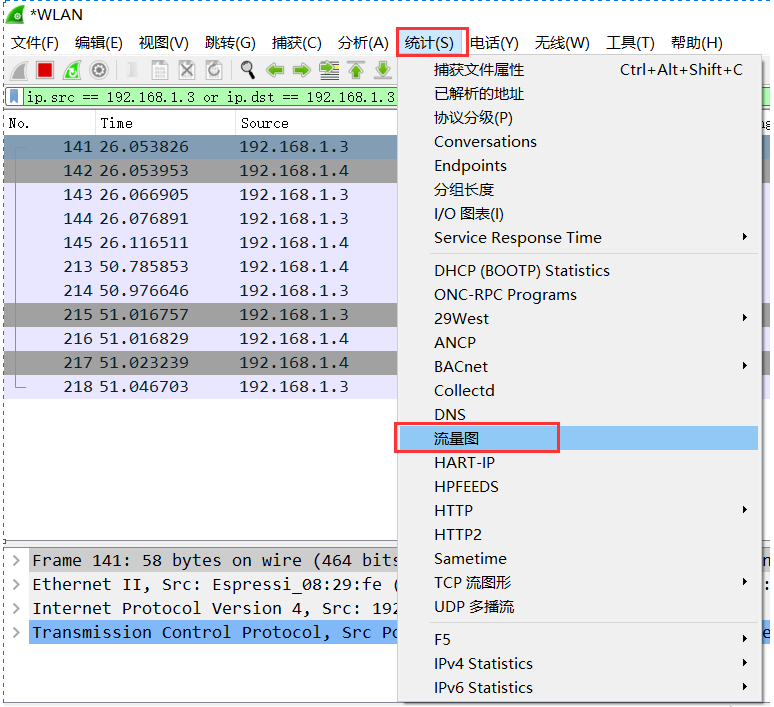

我们先来看这11个数据包是怎么划分的。打开Wireshark抓包工具的统计->流量图:

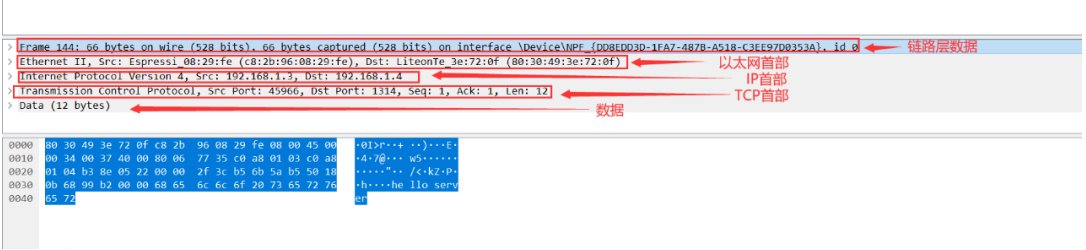

下面,我们以第④个数据包来做具体的分析。在这之前我们先看一个图:

(图片来源:野火《LWIP应用开发实战指南》)

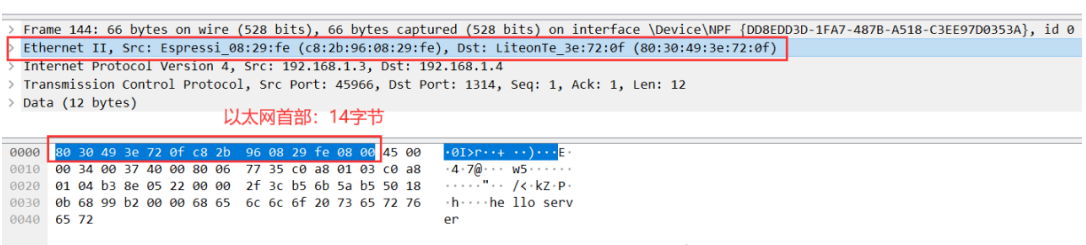

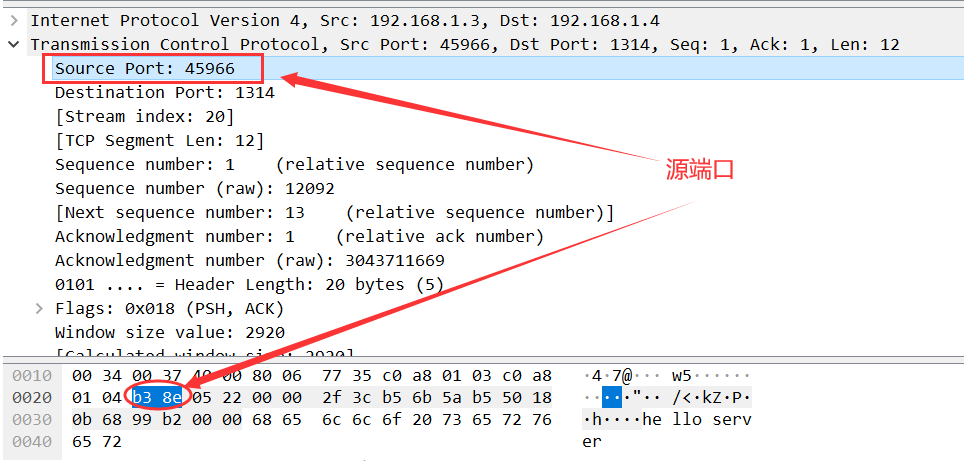

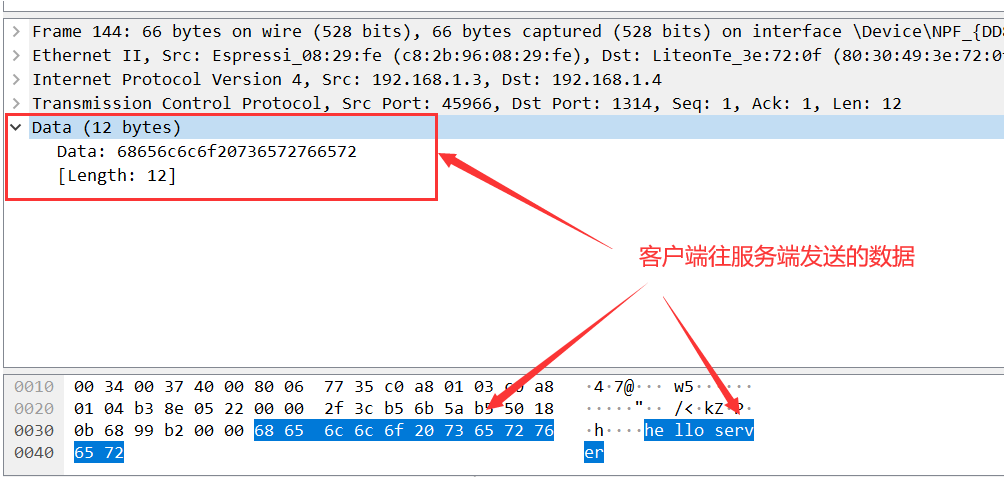

从图中我们可以看到,从上到下看,各层数据是添加该层头部信息组成新的数据包,从下到上相反。我们来看我们抓到的数据包:

选中相关信息,最下面的具体的数据同步高亮显示,如:

更具体的每个字节是什么,我们可以再展开:

至此,我们关于Wireshark抓包工具的基本使用就分享完了,知道了基本的使用及分析方法,我们就可以按照这样的方法去分析其它协议了。以上分享如有错误,欢迎指出,谢谢!

以上就是良许教程网为各位朋友分享的Linu系统相关内容。想要了解更多Linux相关知识记得关注公众号“良许Linux”,或扫描下方二维码进行关注,更多干货等着你 !

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏

.png)